Ботнет (англ. botnet) — ныне распространенное в этих ваших интернетах явление, представляющее из себя сеть самых обычных компьютеров, через уязвимости в ПО или по обычной ламерности юзеров заражённых специализированными, «зомбирующими» вирями (как правило, это бэкдор, позволяющий без ведома хозяина машинерии взять над ней удаленный контроль и анонимно рулить ей с любой интернетизированной точки земного шара), превратить компьютер в эдакого «зомби» (или бота), в таком состоянии которого злоумышленник сможет использовать вычислительные ресурсы оного в своих целях. Как вариант — устроить анонимную прокси.

Была собрана самая простая схема, которую можно представить:

После предварительных настроек Fireeye NX, и ботнет сервера, генерации malware для заражения, переходим к тестированию.

Проверим C&C. он запущен, и ждет подключений...

На данный момент, режим коробки inline "monitor". Блокироваться ничего не будет. Произведем заражение(я заразил 2 машины, одна подключена за Fireeye NX, другая перед)

Скачиваем отравленный exe для обращения к C&C через php гейт.

и запустим на обоих машинах.

После запуска в центр прилетели боты, это видно на главной странице C&C:

На дынный момент ничего не блокируется, и мы можем отдавать команды нашим ботам.

Лог с коробки в режиме монитора:

Переведем NX в режим блокирования:

Проверим доступность ботов с нашего C&C:

Как видно, один из ботов ушел в даун. Это как раз тот, который был под защитой Fireeye.

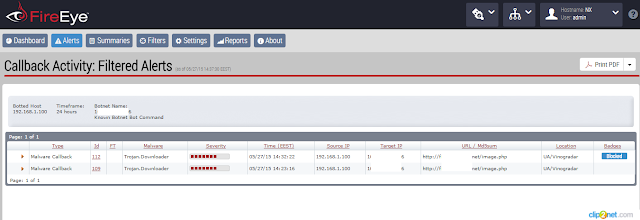

Глянем, что пишет NX у себя в панели:

Последний инцидент был заблокирован. Так же виден инцидент, который произошел в режиме monitor, и заблокирован не был, но алерт был создан.